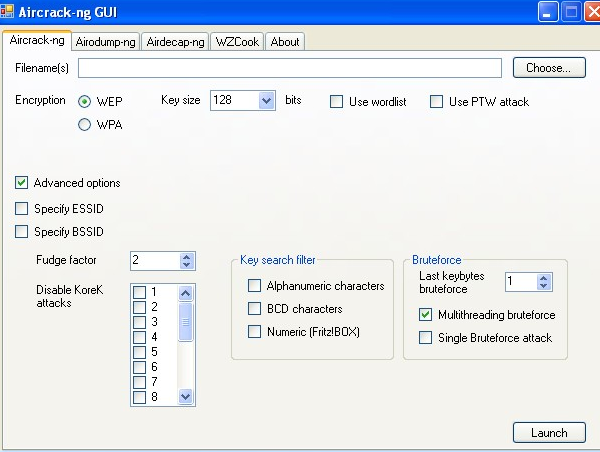

Guía y Trucos para Hackear Redes Wifi: Hack de redes WiFi WEP y WPA desde Windows, Mac y Android : Army, Time: Amazon.es: Libros

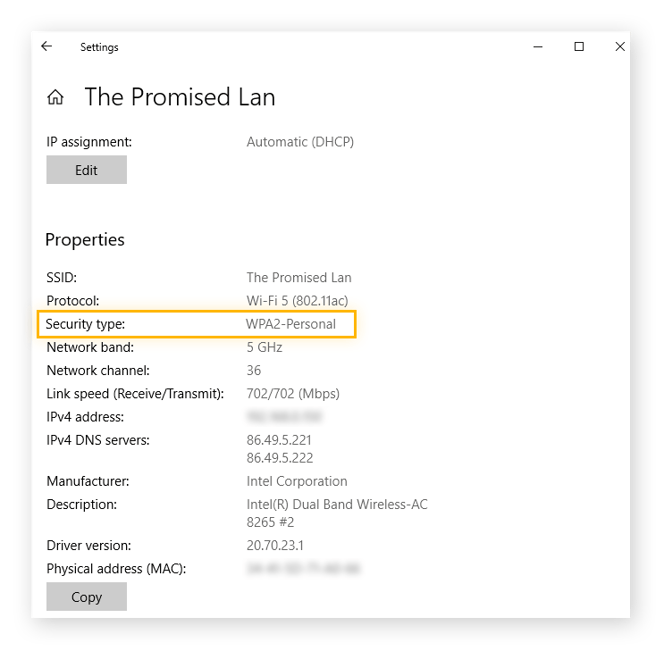

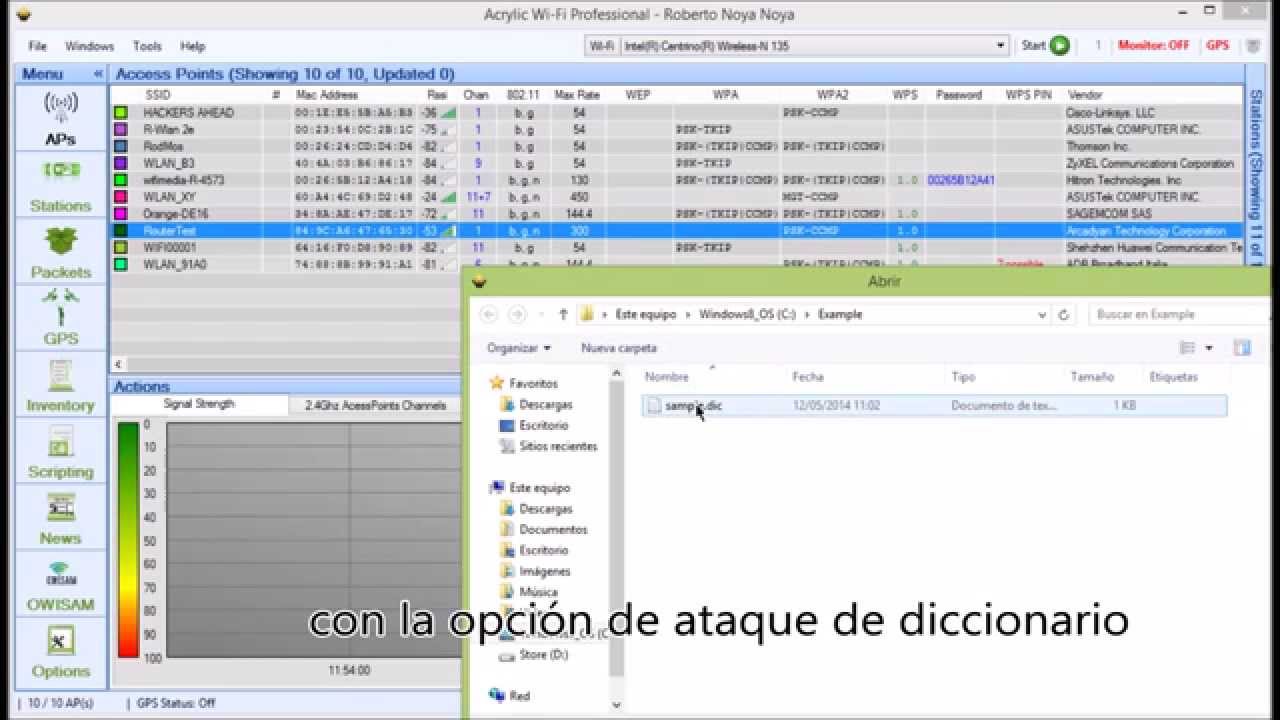

Guía sobre cómo descifrar claves wifi facilmente en 2021, para seguridad WEP, WPA, WPA2 y WPA2-PSK – CompartirWIFI

Hackear redes Wifi paso a paso: Conectarse a redes WiFi WEP y WPA protegidas desde Windows, Mac y Android eBook : Army, Time: Amazon.es: Tienda Kindle

![Métodos para descifrar claves wifi de los vecinos [2022] Métodos para descifrar claves wifi de los vecinos [2022]](https://www.todosobretusistemaoperativo.com/wp-content/uploads/2019/09/hackear-claves-wifi.jpg)